Conforme visto nos dois posts anteriores (Promovendo a Cultura da Proteção de Dados – Parte I e Promovendo a Cultura da Proteção de Dados – Parte II), para que as instituições se preparem e apliquem as medidas necessárias para atender as exigências da Lei Geral de Proteção de Dados Pessoais – LGPD (BRASIL, 2018), é necessário esforço e investimento por parte dos gestores.

Uma medida inicial e de baixo custo que poderia ser aplicada seria a promoção da cultura de proteção de dados no ambiente de trabalho. Já não é mais admissível ignorar a importância dos dados pessoais e a necessidade de protegê-los. E assim sendo, é necessário que o gestor entenda como os dados são armazenados e o que a Lei 13.709 regulariza sobre seu tratamento.

As empresas têm sua própria cultura que é direcionada pelo gestor para que os objetivos da instituição sejam alcançados.

Para se adequar a LGPD serão necessários esforços em três esferas da organização: Jurídica, Metodológica/Operacional e Tecnológica (TEBET, 2019). Na parte Jurídica será necessário a revisão de contratos (de alunos, funcionários e terceiros, por exemplo); no operacional rever processos e procedimentos internos, especialmente nas etapas que envolvem o tratamento de dados, capacitar os colaboradores e implementar políticas internas; na área tecnológica estabelecer uma estrutura de governança de dados e mecanismos de controle de acesso às informações.

O foco desse post é propor ações que envolvem a esfera operacional das instituições, conforme a seguir.

Implantando a proteção de dados

Cabe ao gestor motivar sua equipe para a implantação de uma cultura de proteção de dados pessoais. Algumas medidas simples podem ajudar nesse processo que a princípio parece complexo.

Primeiramente precisamos entender o problema. Para isso workshops, palestras, minicursos e webinars[1] são uma fonte de conhecimento para o primeiro contato com a legislação da LGPD.

Após essa introdução, é possível realizar encontros para debates sobre o assunto. Assim perceberemos que já lidamos com os dados no cotidiano. Faz parte da rotina o ato de informar/coletar dados. A discussão deve ser direcionada para a importância e necessidade de proteção dos mesmos.

Quantos de nós já não passamos pela situação incomoda de receber ligações de origem desconhecida e nos perguntamos: “Como eles conseguiram meu número?” Além do número de telefone, outras informações pessoais podem estar livremente circulando sem o consentimento dos titulares.

Essa discussão possibilitará uma maior reflexão sobre a responsabilidade que é coletar, armazenar e tratar os dados pessoais dos colaboradores, clientes, consumidores, fornecedores, de terceiros, isto é, de todos aqueles com quem mantemos algum tipo de relação comercial, empregatícia, entre outros.

O próximo passo seria rever todos os dados que são coletados pela instituição e qual a finalidade dos mesmos. E para cada dado se perguntar: “esse dado é realmente necessário?” Após a revisão desses dados que se encontram em fichas de cadastros, contratos de prestação de serviços, contratos de trabalho e etc., é preciso saber justificar o motivo de coletá-los (exigências legais) e como estão sendo armazenados (em fichas de papel, em um banco de dados computadorizado, em ambos).

Depois de compreender as dimensões dos dados que envolvem a instituição, o questionamento seguinte deve ser: “como podemos proteger esses dados?”. Essa proteção diz respeito a forma como armazenamos esses dados (em arquivos ou sistemas da própria empresa ou em um sistema de gestão de uma empresa terceira) e quem tem acesso aos mesmos.

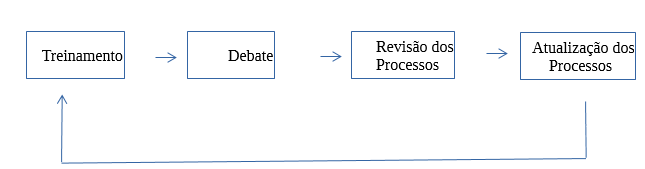

Terminando esses passos, obtemos muitas informações relevantes e podemos rever os processos que envolvem a utilização dos dados pessoais. Nesse momento podemos voltar ao primeiro passo e apresentar os resultados adquiridos até o momento e repetir quantas vezes for necessário para aperfeiçoar os processos, conforme ilustra a figura abaixo.

Métodos de proteção de dados pessoais

Na sociedade moderna a maioria dos dados estão armazenados em sistemas de banco de dados que ficam armazenados na nuvem[1]. A qualquer momento e de qualquer lugar do mundo esses dados podem ser acessados por diversos dispositivos que estão conectados à Internet, como computadores e smartphones.

Assim, deveria ser um hábito aplicar medidas de segurança para proteger os dados que acessamos diariamente. Como exemplo, uma pessoa não gostaria que seus dados bancários fossem expostos na rede uma vez que ela seria prejudicada ao ter sua conta bancária invadida.

Da mesma forma, no ambiente de trabalho, precisamos adotar medidas de segurança que podem ser aplicadas dentro da rede interna assim como nos lares de toda a população.

Uma dessas medidas seria o uso de um software de antivírus. Uma vez conectados à Internet já estamos suscetíveis aos ataques provenientes de vírus. Os cuidados necessários para evitar que os computadores da rede fiquem expostos a essas invasões é sempre verificar a origem dos e-mails recebidos, não clicar em links suspeitos, não executar programas de origem desconhecida e manter um antivírus atualizado. Existem bons antivírus gratuitos para computadores e smartphones. Mas a função do antivírus é impedir a execução de vírus já conhecidos. Caso apareça um novo, ele não poderá fazer nada, por isso é sempre importante verificar a autenticidade dos sites e das mensagens que recebemos.

Os Sistemas Operacionais dos computadores possuem uma aplicação chamada Firewall. Esse Firewall filtra os pacotes de dados recebidos e enviados da rede local da instituição para a Internet. A ideia básica por trás de um Firewall é impedir a entrada de intrusos e a saída de dados sigilosos (TANENBAUM, 2003). Portanto, é importante manter o Sistema Operacional de sua rede local atualizado e o Firewall ativo.

Também é muito importante protegermos nossos dispositivos pessoais, pois com eles acessamos nossas contas bancárias, nossos e-mails, redes sociais, sistemas e aplicativos em geral sejam de órgãos públicos ou privados. Obviamente não desejamos que nossos dados pessoais estejam vulneráveis. Atualmente, as aplicações contam com um recurso de autenticação de dois fatores. A autenticação de dois fatores é um recurso oferecido por vários prestadores de serviços online que acrescentam uma camada adicional de segurança para o processo de login da conta, exigindo que o usuário forneça duas formas de autenticação (DONOHUE, 2014). A primeira forma, geralmente, é a sua senha. O segundo fator pode ser qualquer coisa, dependendo do serviço. O mais comum dos casos, é um código enviado por SMS ou para um e-mail.

Como falamos de senha, também devemos ter a precaução de criar senhas mais complexas que misturem letras, maiúsculas e minúsculas, números e caracteres especiais (como * ou !) para evitar que elas sejam facilmente descobertas. E também manter a rotina de periodicamente modificá-las.

Por último devemos nos preocupar em manter um backup, que é uma cópia de segurança, dos dados que são importantes para a instituição. Mesmo adquirindo os melhores métodos de proteção, ninguém que está conectado à Internet está imune a sofrer com um ataque ou invasão. Por isso, precisamos também criar o hábito de salvar uma cópia dos dados da instituição. Em caso de perda, ainda teremos a cópia para recuperar os dados e prosseguir com o negócio.

As medidas de proteção de dados aqui apresentadas são relativamente simples e podem ser adotadas no cotidiano de todas as instituições. Investir no treinamento dos colaboradores e de toda a comunidade é um método de baixo custo para prevenção de vazamento de dados. Uma vez que os sistemas são invadidos e há perda ou violação dos dados os custos muitas das vezes são irreparáveis. Toda a empresa é beneficiada quando se dedicam a buscar meios de proteger seus dados pessoais.

Gostou? Compartilhe e pratique a Cultura da Proteção de Dados.

REFERÊNCIAS

BRASIL, Lei Nº. 13.709, de Agosto de 2018. Lei Geral de Proteção de Dados Pessoais (LGPD)., 2018, http://www.planalto.gov.br/ccivil_03/_ato2015-2018/2018/lei/L13709.htm Acessado em 19 de Dezembro de 2019.

CHIAVENATO, Idalberto, Introdução à Teoria Geral da Administração: uma visão abrangente da moderna administração das organizações, 2003

DATE, C. J., Introdução a Sistemas de Banco de Dados, 1984

DONOHUE, Brian, O que é a autenticação de dois fatores e como usá-la?, 2014, https://www.kaspersky.com.br/blog/o-que-e-a-autenticacao-de-dois-fatores-e-como-usa-la/3226/ Acessado em 01 de Março de 2020.

ELMASRI, Ramez; NAVATHE, Shamkant B. , Sistemas de Banco de Dados, 2011

ESCOLA NACIONAL DE ADMINISTRAÇÃO PÚBLICA, Introdução à Lei Brasileira de Proteção de Dados Pessoais, 2020, https://www.escolavirtual.gov.br/curso/153 Acessado em 29 de Fevereiro de 2020.

HRON, Martin, Os últimos 10 maiores vazamentos de dados, 2019, https://blog.avast.com/pt-br/os-ultimos-10-maiores-vazamentos-de-dados Acessado em 15 de Fevereiro de 2020.

INTERSOFT CONSULTING, General Data Protection Regulation, 2018, https://gdpr-info.eu/ Acessado em 16 de Fevereiro de 2020.

TANENBAUM, Andrew S., Redes de Computadores, 2003

THE GUARDIAN, Cambridge Analytica’s US election work may violate law, legal complaint argues, 2018, https://www.theguardian.com/uk-news/2018/mar/26/cambridge-analytica-trump-campaign-us-election-laws Acessado em 16 de Fevereiro de 2020.

[1]Termo utilizado para descrever uma rede global de servidores, cada um com uma função. Entre eles podemos encontrar servidores de banco de dados.

[1]Webinar é uma conferência on-line com intuito educacional onde um ou mais palestrantes se expressam e aqueles que assistem podem interagir através de chats.